F673AV9a Hack 笔记:拆机、TTL调试读取超密

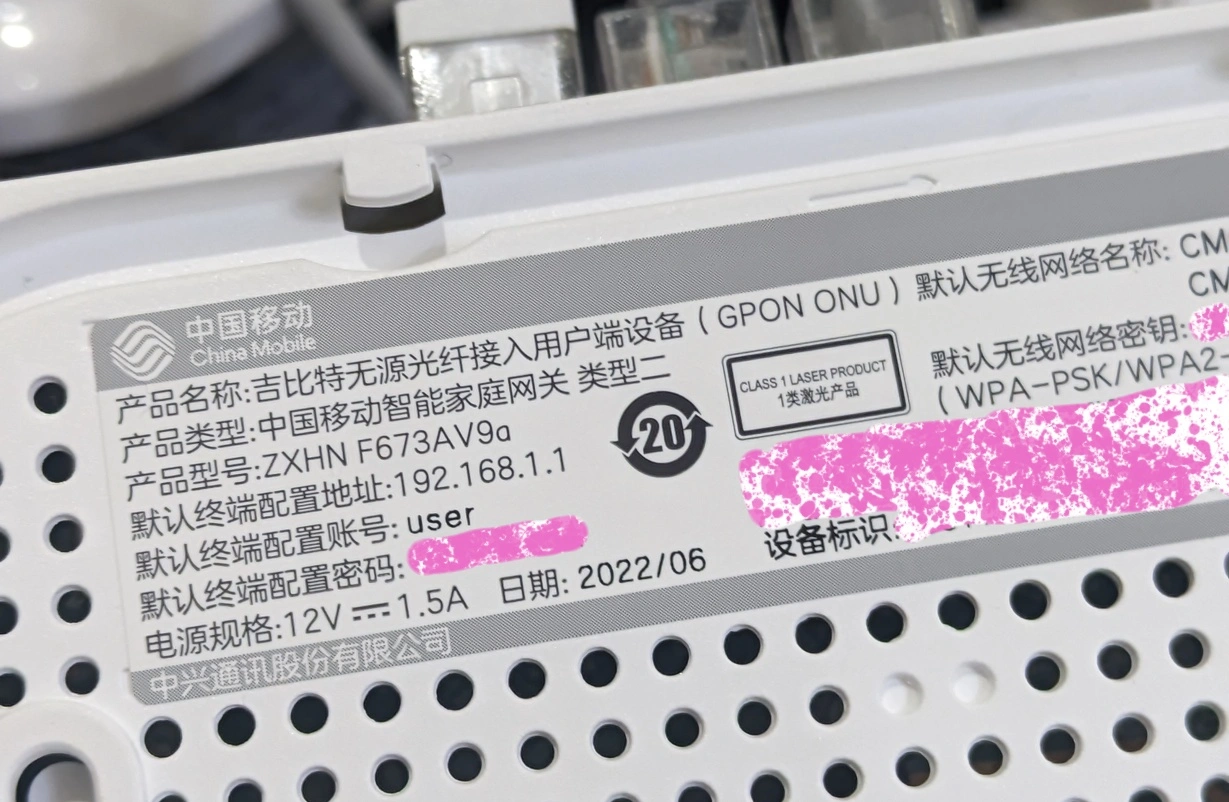

手头一直有一个 F673AV9a, 一开始装机的时候要了管理密码,并修改了地址等设置,但是后续密码被改了,虽然性能优秀,但苦于后期其 ipv6 一直有一些 bug,还是需要改成桥接模式才好。

拆机 & TTL

看到 chinadsl 上有人拆机 TTL(新版中兴F673AV9 TTL登陆), 但仅仅是中断了uboot, 没有做其他的事情。

那么既然有了 uboot 控制台, 理论上我们就可以给它启动自己的 kernel / 读取固件了?

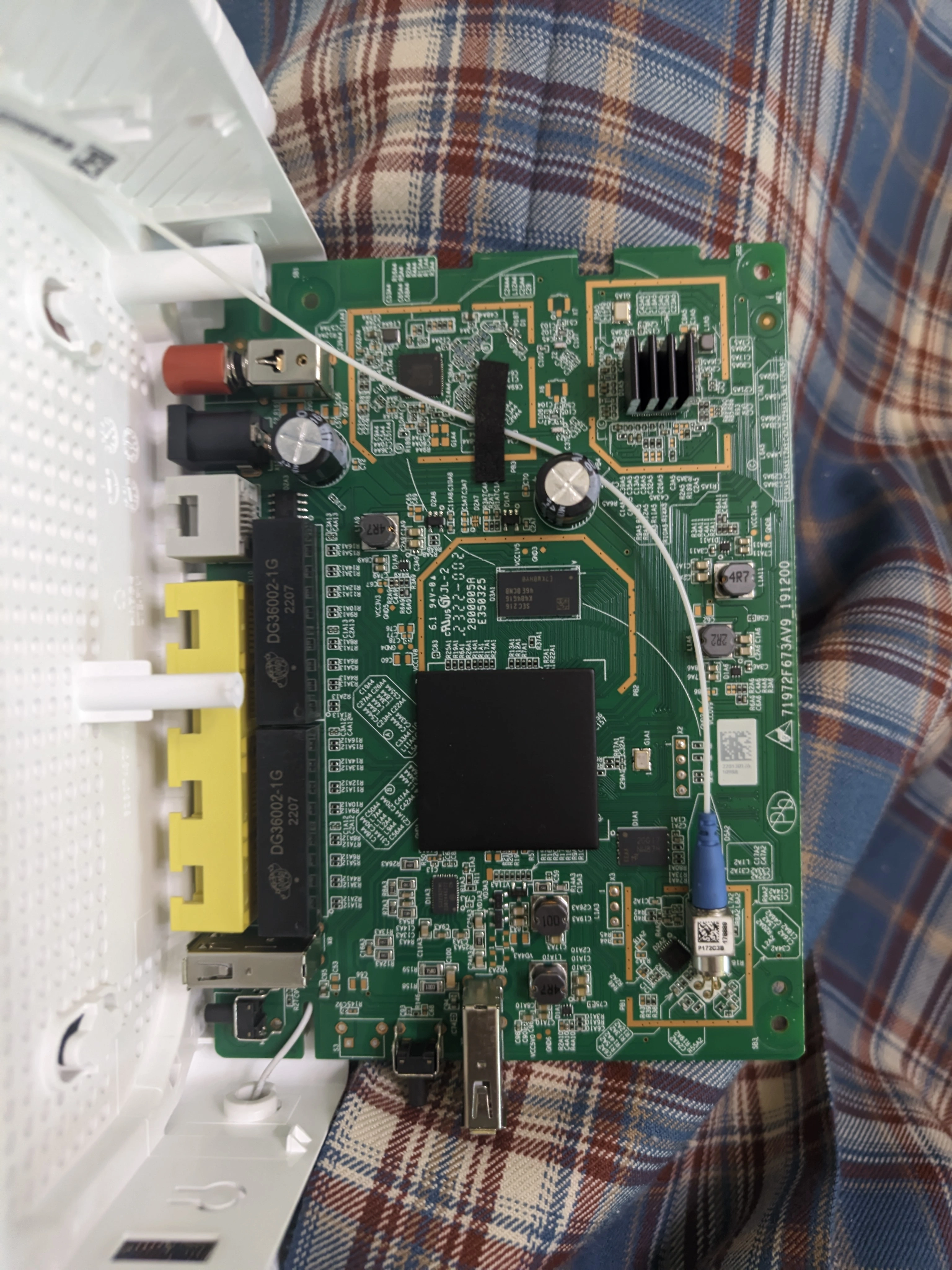

这个型号很好拆,拧下背部的三颗螺丝即可取下后盖。注意有卡扣,可以用塑料片翘一下。

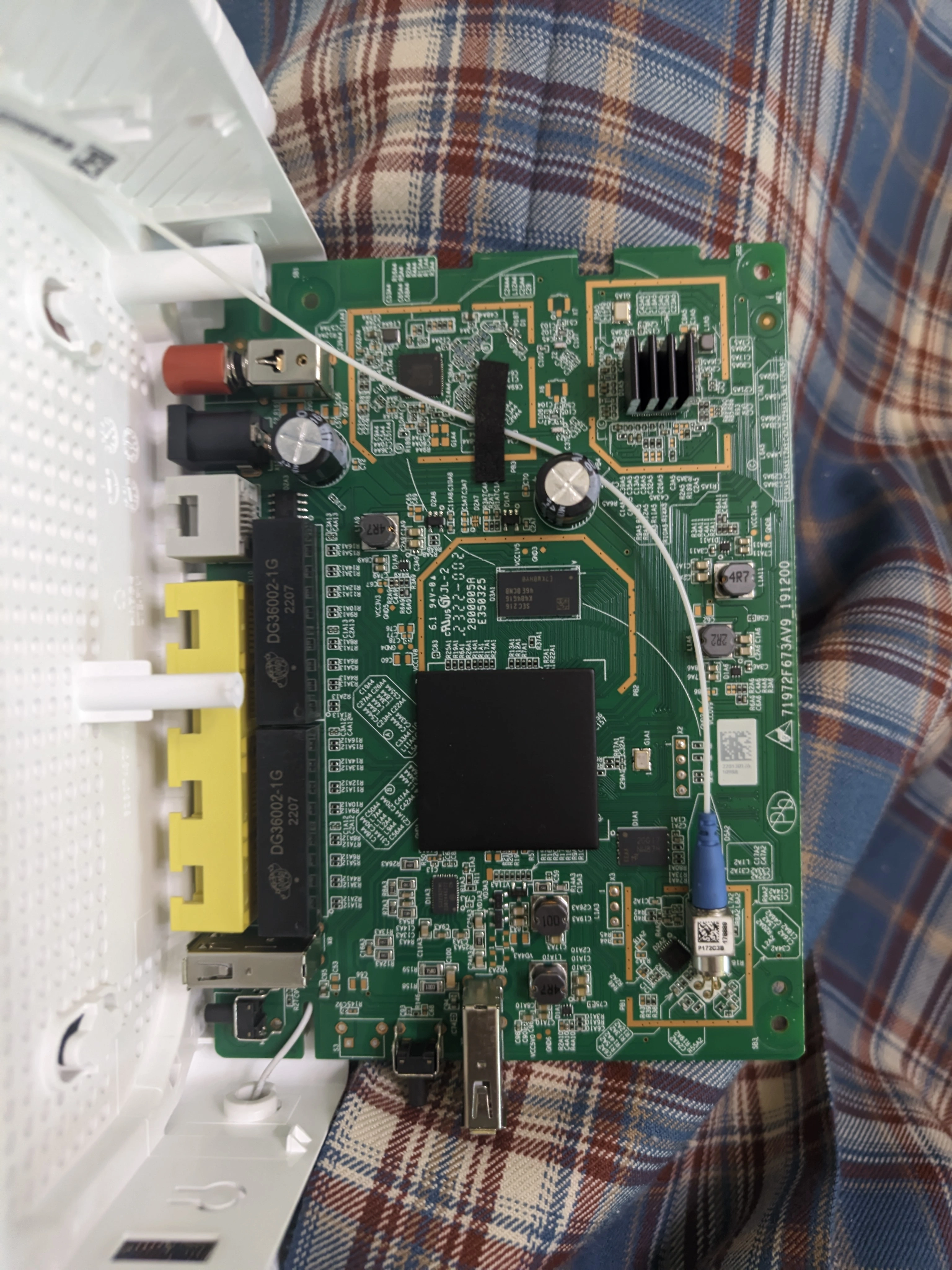

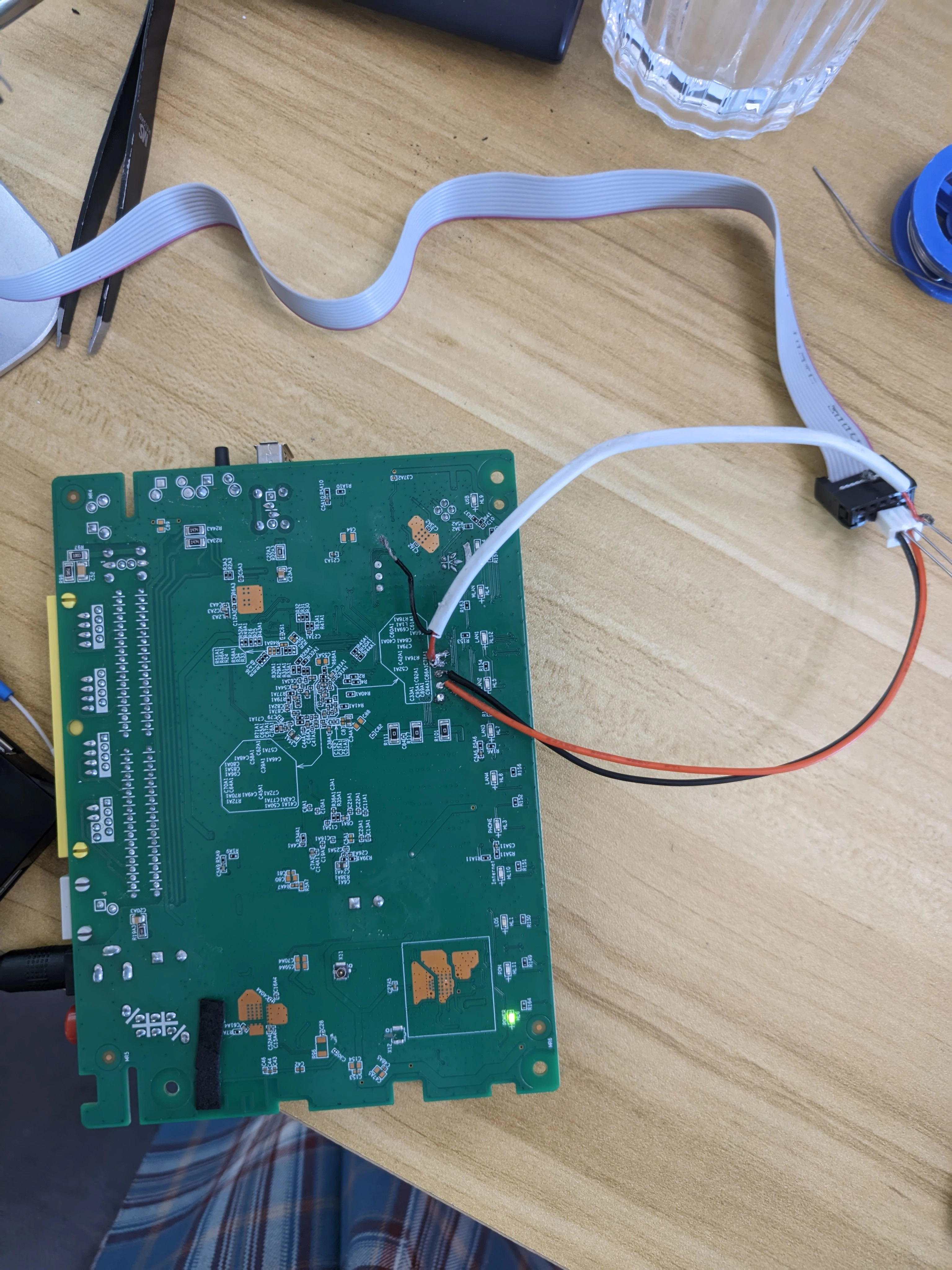

主板电路图:

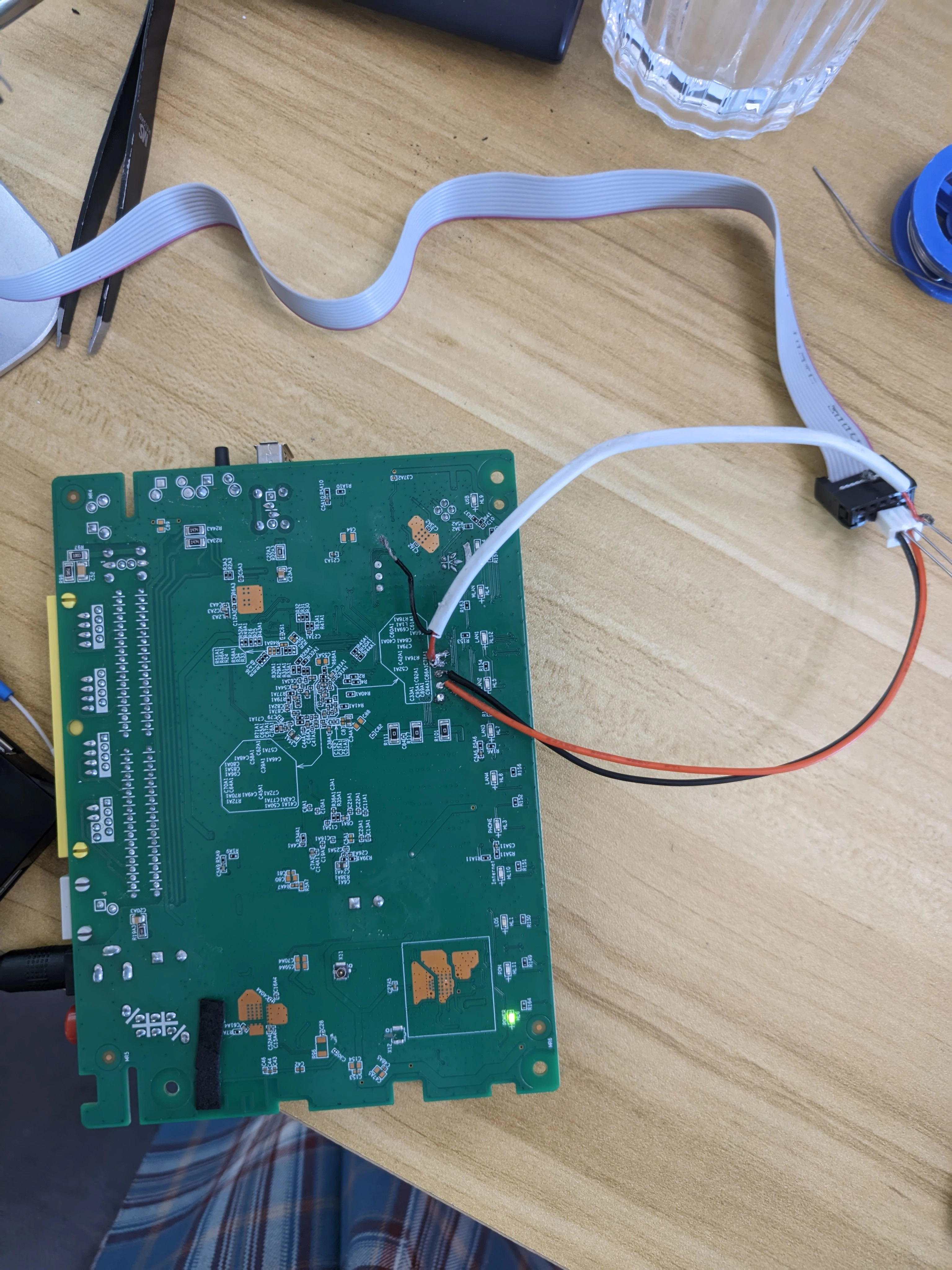

照着其他型号的拆机TTL图依样画葫芦,找到了这个型号的 TTL 位置。

(从这个方向从上往下依次是 GND, Rx, Tx)

一开始怎么也收不到消息(还不小心弄到了VCC,幸亏没(?)烧坏东西),参照 2.5.1 串口调试 · 物联网安全百科 后试着把 Rx 和 Tx 反接,并设置波特率为 115200 后成功了进入了 uboot ~

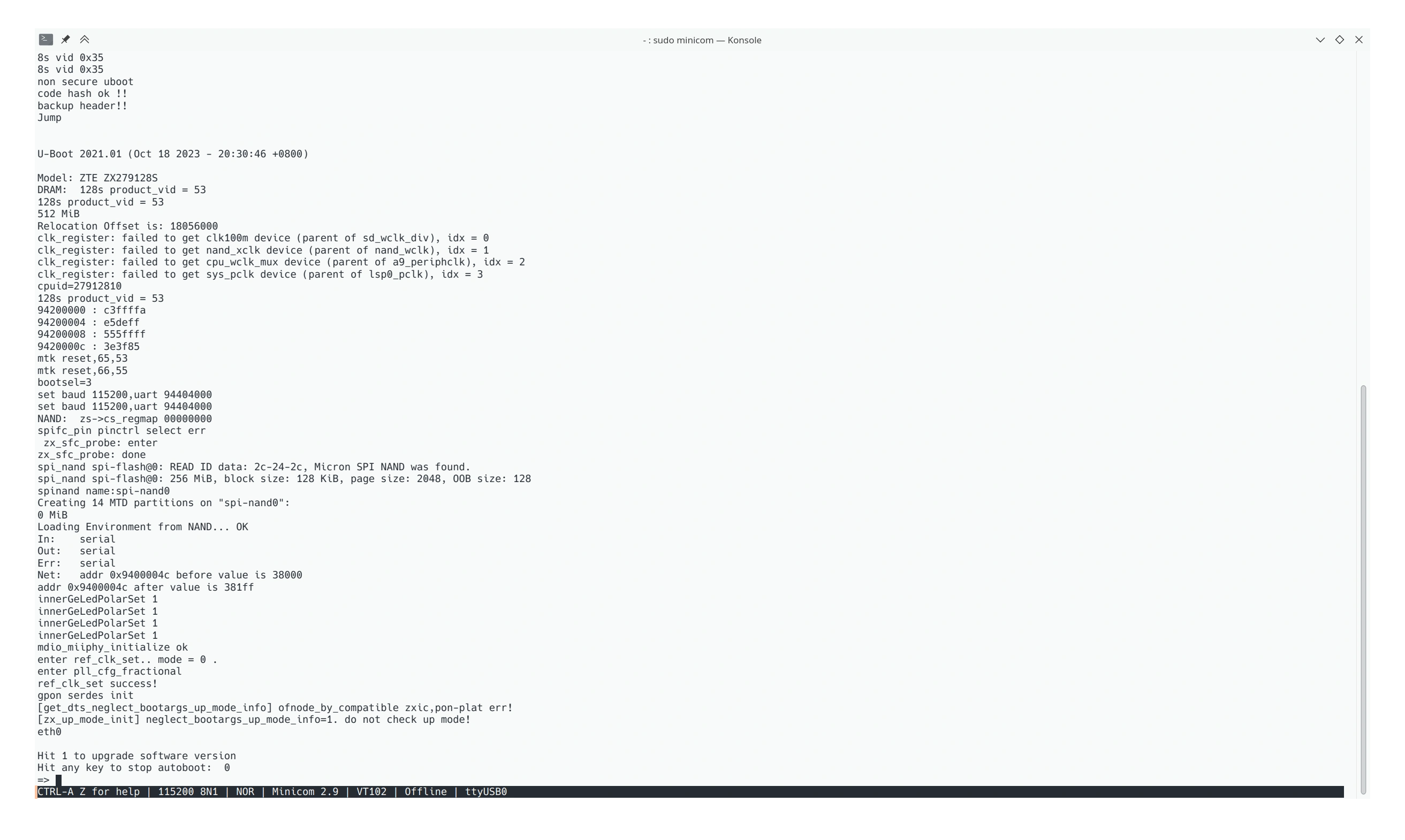

hacking uboot

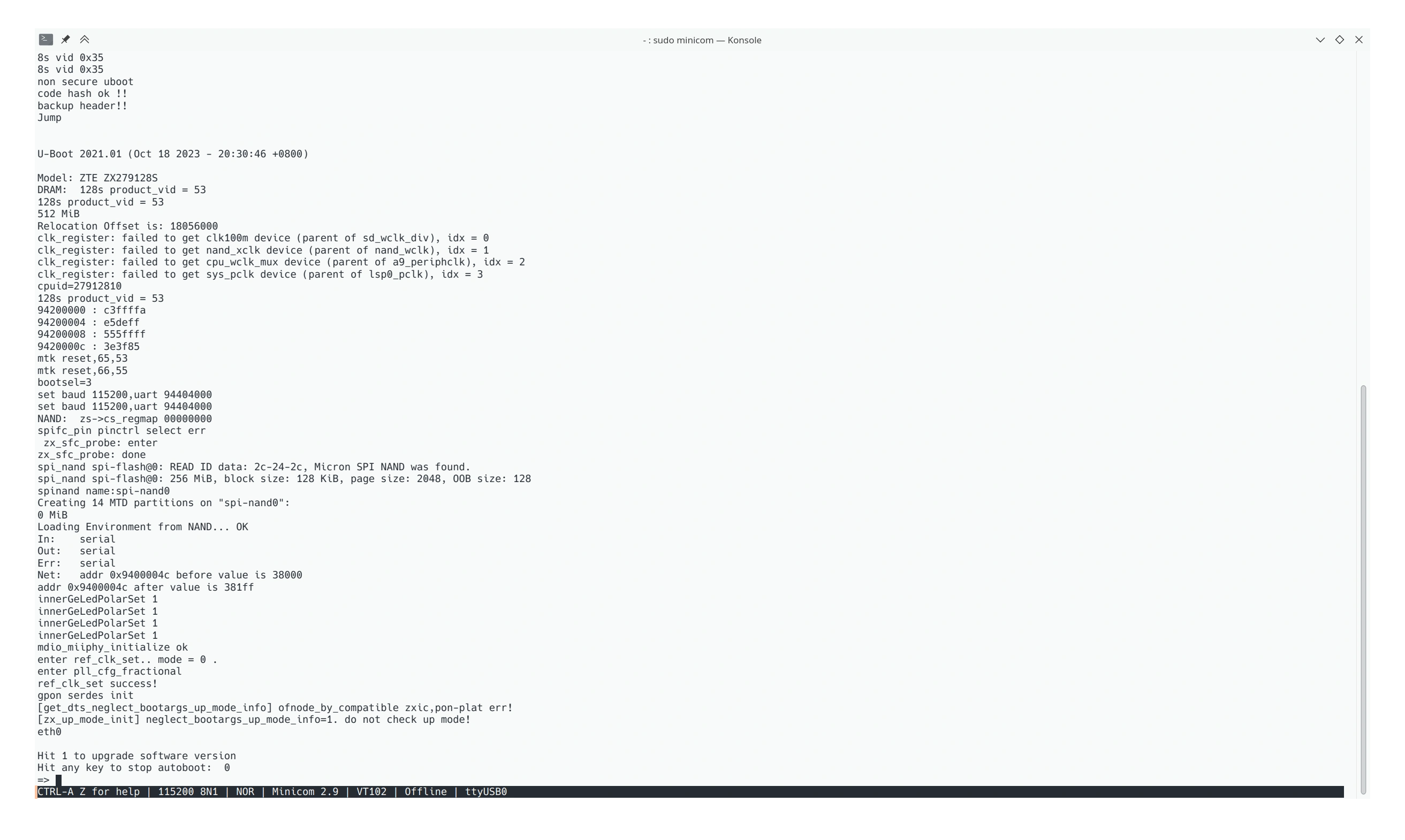

对着 help 和网上的信息尝试 hack, 发现 uboot 中还是有很多方式可以提取信息的。

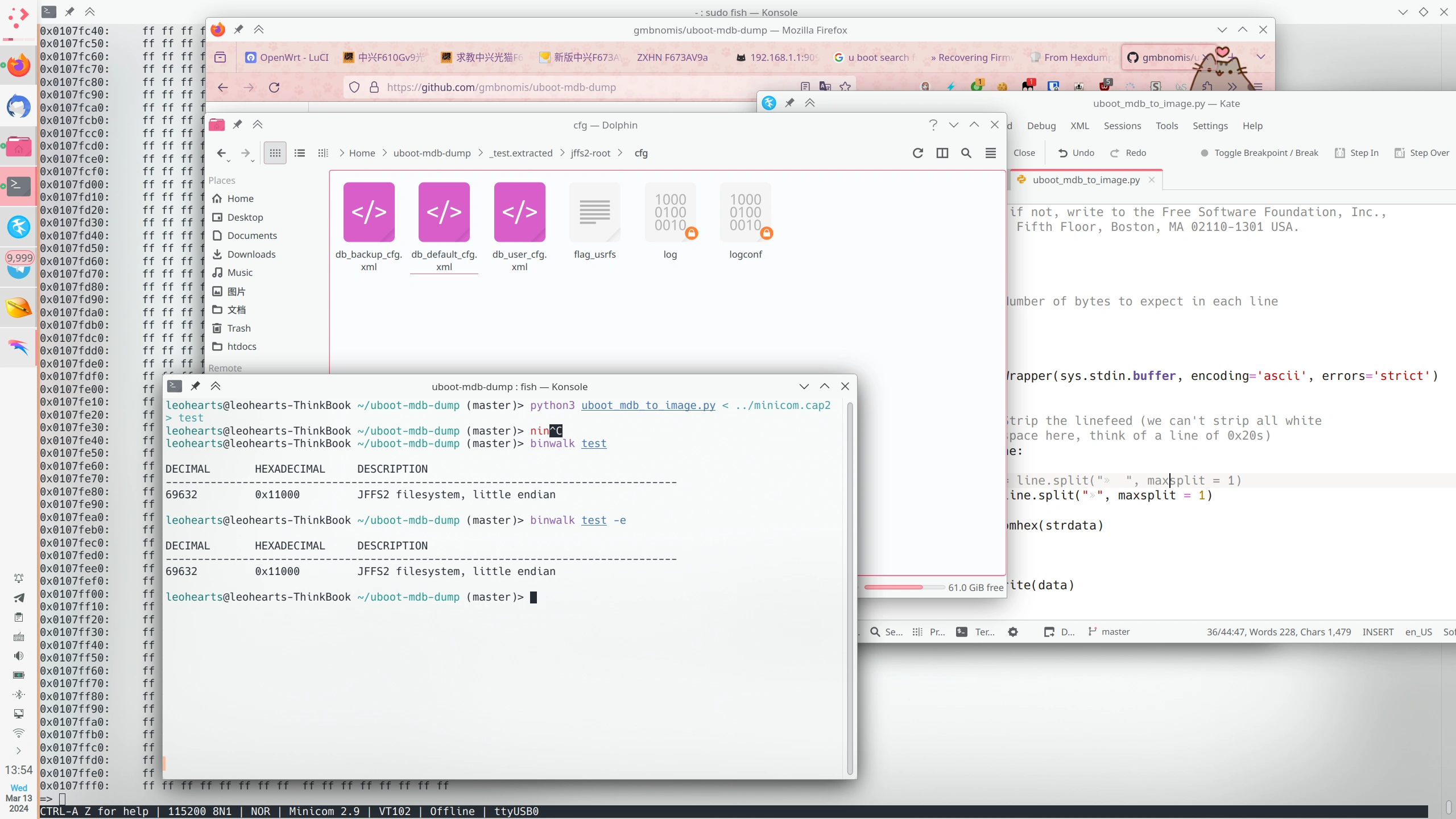

用 mtd list 读取分区信息,发现了 usercfg,尝试读取:

mtd dump spi-nand0 0x1000000 0x80000

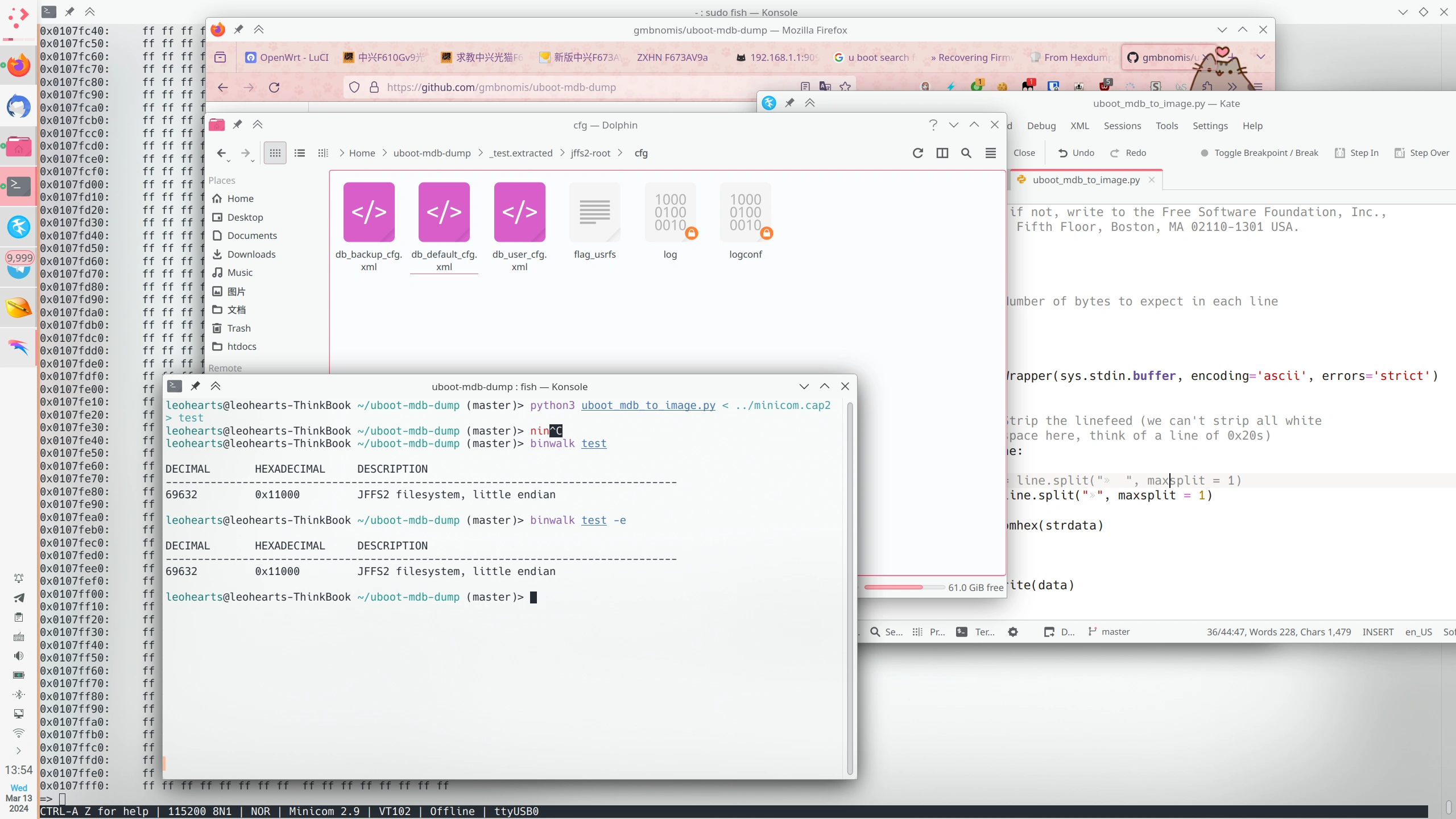

读取出来是 hexdump, 需要开启 minicom 的 capture 功能,然后写了个脚本去转换成普通二进制文件。

读到后 binwalk 一下,就成功提取到了分区文件系统。由于读取比较慢,我没有去提取它的 rootfs 固件,有兴趣的朋友可以试试。

读到数据了,然后呢?

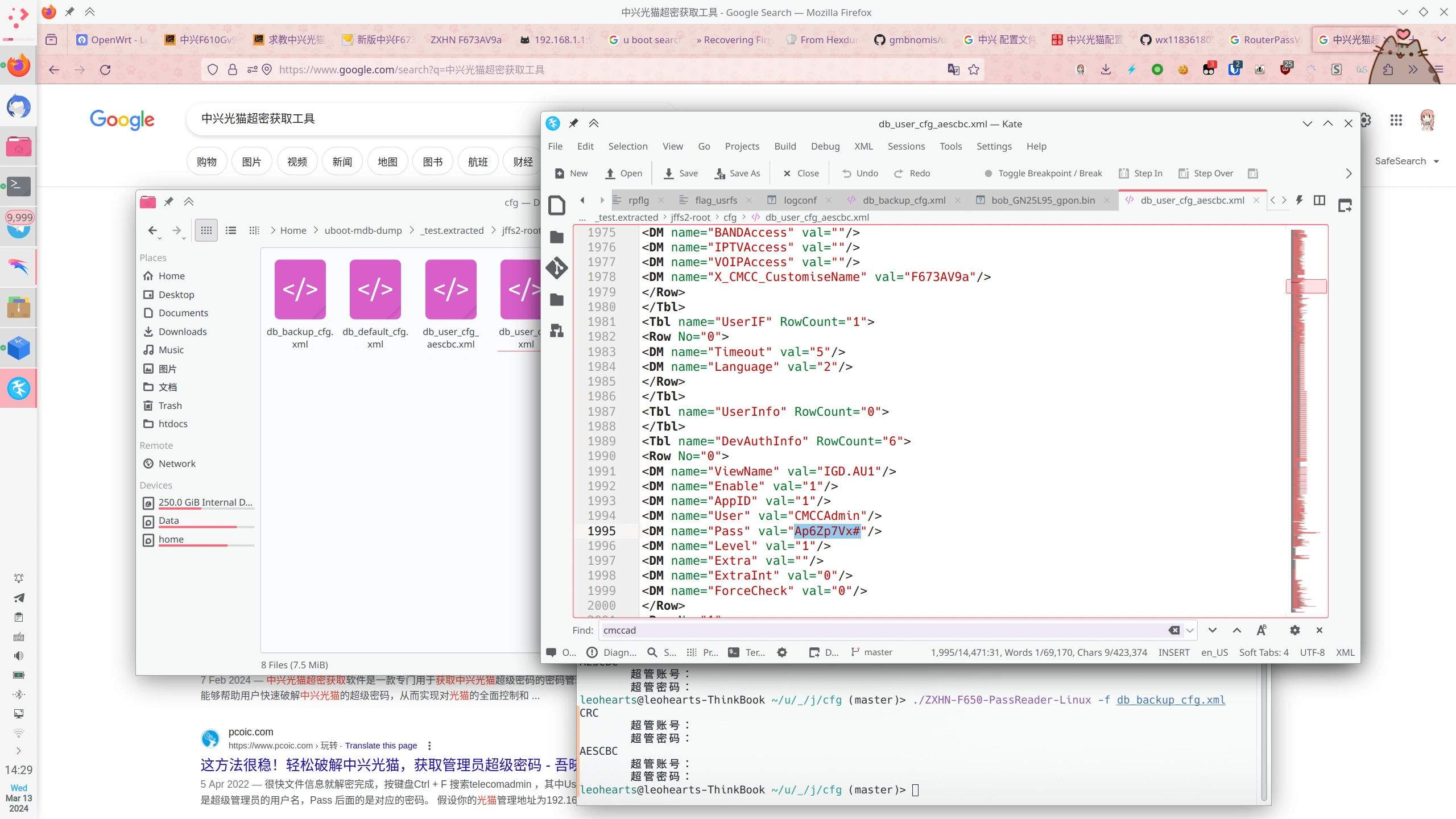

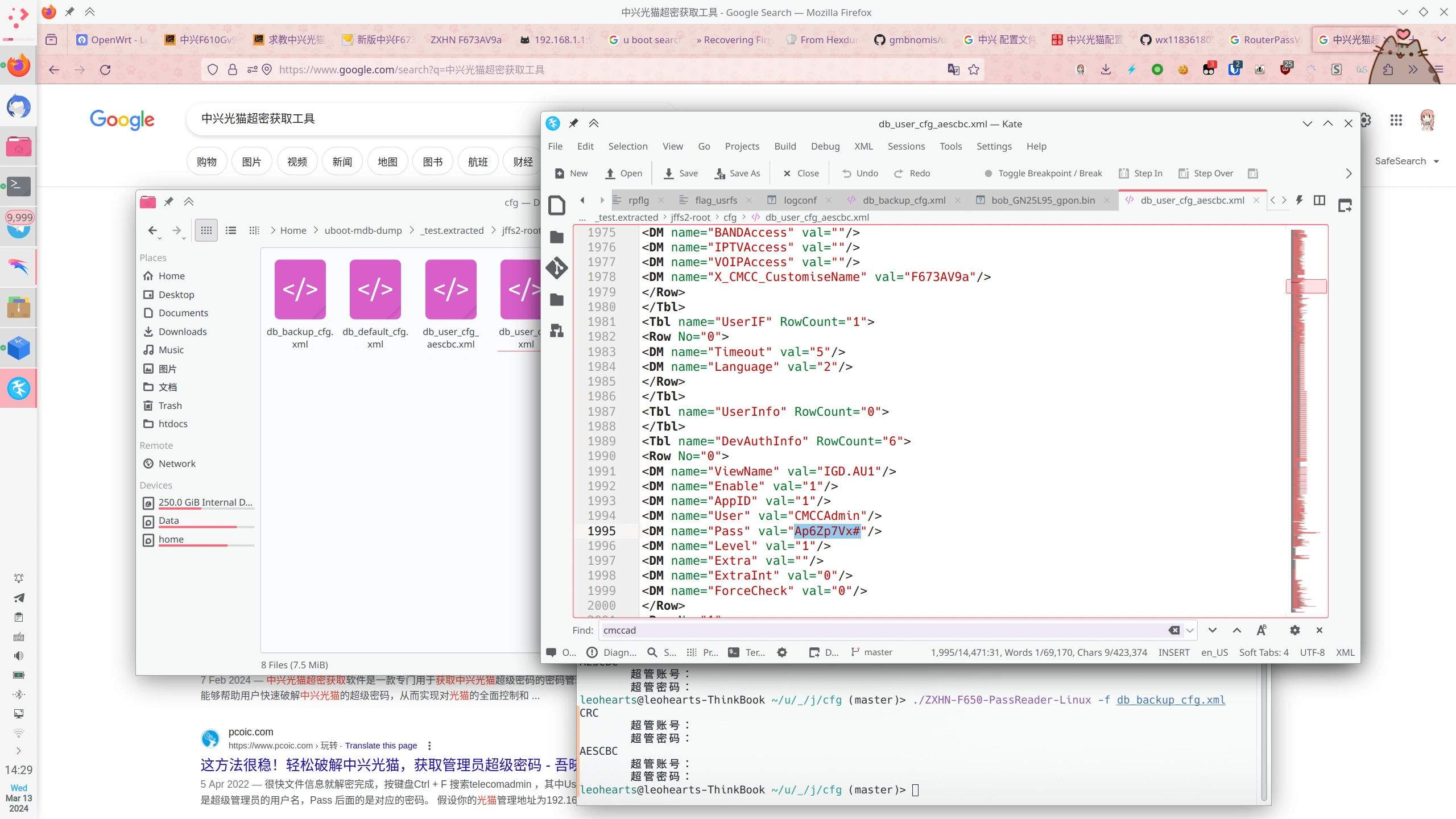

用 ZXHN-F650-PassReade 解密配置文件,有一些解密成功了,一些没有。得到了更新后的管理员密码。但是...非常的6,居然管理员也不能关 RMS ?

直接去恢复出厂配置了。

(注:只有管理员可以真的恢复出厂设置,用户点击重置/重置孔只能恢复默认配置)

这样一来,顺便密码也变成了原本的 aDm8H%MdA,棒。但是注意保留 LOID 和 PASSWORD, 不然会无法上网。

但是恢复后还是不能关 RMS, 用 USB 备份配置试试?

备份是成功了,但是新备份出来的文件没办法解密,这样的话,用之前解密成功的配置文件试试?

但很不幸的是,点击重启后新的配置文件并没有生效。

不对,仔细想想,如果改成桥接的话,猫本身是不能上网的,只要没有 TR069 就不会有问题了~

...坏消息是,TR069也不能关。

转机

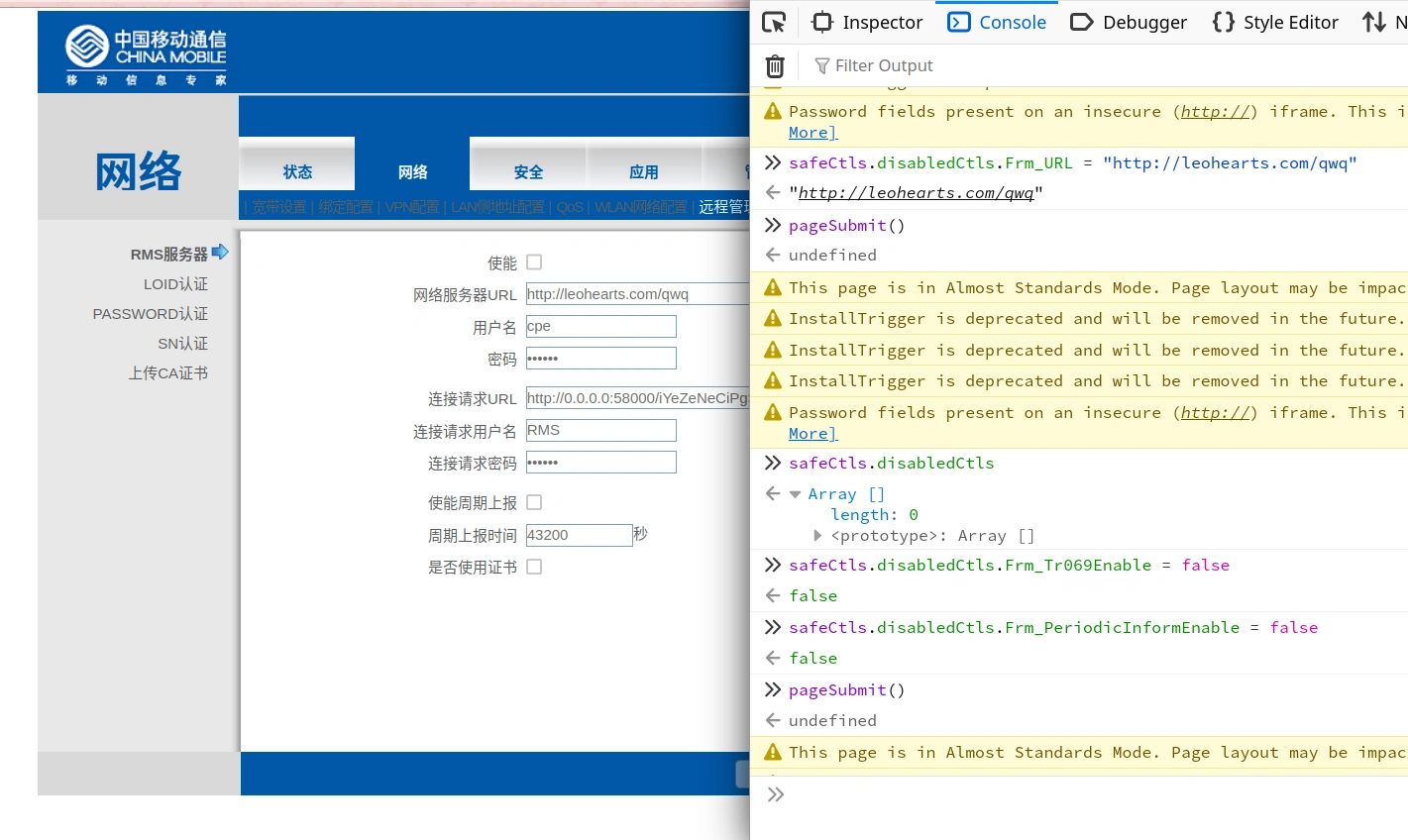

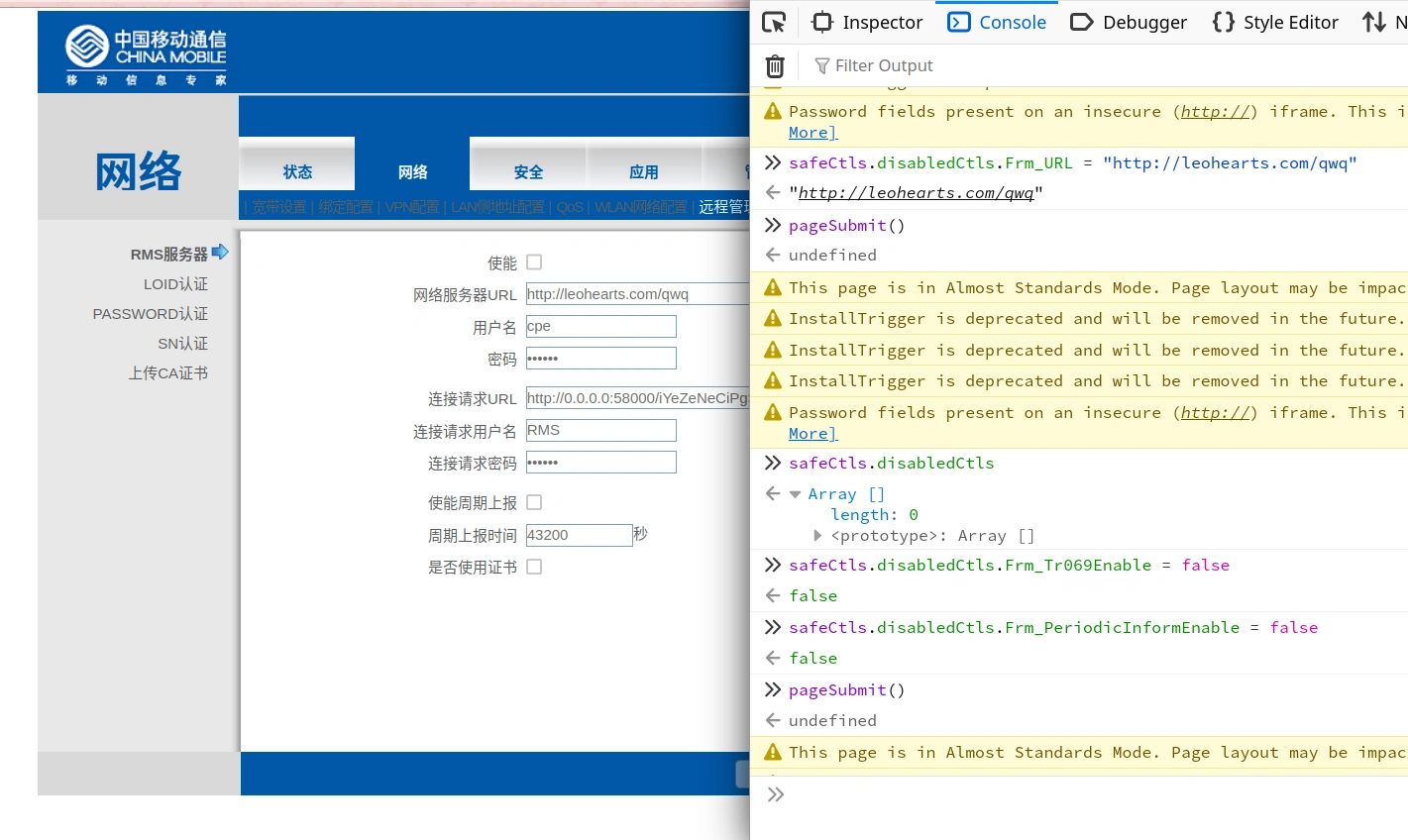

但是,我发现他们只是防住了普通的 “删除disabled” 这样的前端小伎俩,改成了替换 onclick 使得点击按钮不起作用 ,但是并不会高明多少,只需要这样就可以绕过了~

setValue('IF_INDEX', 0);

setValue('IF_ACTION', 'delete');

formSubmit()

(0是tr069连接的序号)

以及新版默认 234 口都是桥接了,其实也不需要改什么。

使用类似的方式,我们也成功干掉了 RMS 服务。棒!

这样一来,我们应该可以安心把它接上光纤了。

翻车&重生

但是大概是因为我不小心用电烙铁烫了一下光模块,接上线后光输入没了,寄(现在想想,也有可能是焊接串口的时候一不小心把VCC当成了地线,烧坏了)。没办法叫移动换了一个猫,新换的猫是九联光猫UNG301Z,果断用 CMCCAdmin 登陆后干掉了 tr069 和 RMS 。

这个版本也在前端禁用了关闭管理,但是只需要在 F12 中去掉元素的 disabled 属性就好啦。

这个版本非常佛心,直接给了 telnet, 登进去就是 root 账户 🤔

提取了一份它的固件(显然和F673AV9a的不一样),感兴趣的可以联系我,或者去提取自己手头的吧。

看了一眼 cpuinfo, 感觉可能是中兴魔改?怪

/ # cat /proc/cpuinfo

processor : 0

model name : ARMv7 Processor rev 1 (v7l)

BogoMIPS : 1987.37

Features : half thumb fastmult edsp tls

CPU implementer : 0x41

CPU architecture: 7

CPU variant : 0x4

CPU part : 0xc09

CPU revision : 1

Hardware : ZTE ZX279127S (Device Tree)

Revision : 0000

Serial : 0000000000000000

手头一直有一个 F673AV9a, 一开始装机的时候要了管理密码,并修改了地址等设置,但是后续密码被改了,虽然性能优秀,但苦于后期其 ipv6 一直有一些 bug,还是需要改成桥接模式才好。

拆机 & TTL

看到 chinadsl 上有人拆机 TTL(新版中兴F673AV9 TTL登陆), 但仅仅是中断了uboot, 没有做其他的事情。

那么既然有了 uboot 控制台, 理论上我们就可以给它启动自己的 kernel / 读取固件了?

这个型号很好拆,拧下背部的三颗螺丝即可取下后盖。注意有卡扣,可以用塑料片翘一下。

主板电路图:

照着其他型号的拆机TTL图依样画葫芦,找到了这个型号的 TTL 位置。

(从这个方向从上往下依次是 GND, Rx, Tx)

一开始怎么也收不到消息(还不小心弄到了VCC,幸亏没(?)烧坏东西),参照 2.5.1 串口调试 · 物联网安全百科 后试着把 Rx 和 Tx 反接,并设置波特率为 115200 后成功了进入了 uboot ~

hacking uboot

对着 help 和网上的信息尝试 hack, 发现 uboot 中还是有很多方式可以提取信息的。

用 mtd list 读取分区信息,发现了 usercfg,尝试读取:

mtd dump spi-nand0 0x1000000 0x80000读取出来是 hexdump, 需要开启 minicom 的 capture 功能,然后写了个脚本去转换成普通二进制文件。

读到后 binwalk 一下,就成功提取到了分区文件系统。由于读取比较慢,我没有去提取它的 rootfs 固件,有兴趣的朋友可以试试。

读到数据了,然后呢?

用 ZXHN-F650-PassReade 解密配置文件,有一些解密成功了,一些没有。得到了更新后的管理员密码。但是...非常的6,居然管理员也不能关 RMS ?

直接去恢复出厂配置了。

(注:只有管理员可以真的恢复出厂设置,用户点击重置/重置孔只能恢复默认配置)

这样一来,顺便密码也变成了原本的 aDm8H%MdA,棒。但是注意保留 LOID 和 PASSWORD, 不然会无法上网。

但是恢复后还是不能关 RMS, 用 USB 备份配置试试?

备份是成功了,但是新备份出来的文件没办法解密,这样的话,用之前解密成功的配置文件试试?

但很不幸的是,点击重启后新的配置文件并没有生效。

不对,仔细想想,如果改成桥接的话,猫本身是不能上网的,只要没有 TR069 就不会有问题了~

...坏消息是,TR069也不能关。

转机

但是,我发现他们只是防住了普通的 “删除disabled” 这样的前端小伎俩,改成了替换 onclick 使得点击按钮不起作用 ,但是并不会高明多少,只需要这样就可以绕过了~

setValue('IF_INDEX', 0);

setValue('IF_ACTION', 'delete');

formSubmit()(0是tr069连接的序号)

以及新版默认 234 口都是桥接了,其实也不需要改什么。

使用类似的方式,我们也成功干掉了 RMS 服务。棒!

这样一来,我们应该可以安心把它接上光纤了。

翻车&重生

但是大概是因为我不小心用电烙铁烫了一下光模块,接上线后光输入没了,寄(现在想想,也有可能是焊接串口的时候一不小心把VCC当成了地线,烧坏了)。没办法叫移动换了一个猫,新换的猫是九联光猫UNG301Z,果断用 CMCCAdmin 登陆后干掉了 tr069 和 RMS 。

这个版本也在前端禁用了关闭管理,但是只需要在 F12 中去掉元素的 disabled 属性就好啦。

这个版本非常佛心,直接给了 telnet, 登进去就是 root 账户 🤔

提取了一份它的固件(显然和F673AV9a的不一样),感兴趣的可以联系我,或者去提取自己手头的吧。

看了一眼 cpuinfo, 感觉可能是中兴魔改?怪

/ # cat /proc/cpuinfo

processor : 0

model name : ARMv7 Processor rev 1 (v7l)

BogoMIPS : 1987.37

Features : half thumb fastmult edsp tls

CPU implementer : 0x41

CPU architecture: 7

CPU variant : 0x4

CPU part : 0xc09

CPU revision : 1

Hardware : ZTE ZX279127S (Device Tree)

Revision : 0000

Serial : 0000000000000000This work is licensed under

Creative Commons Attribution-NonCommercial 4.0 International

2025-01-09 10:25

回复

那后来 F673AV9a 可以开telnet了吗?

2025-01-09 17:59

回复

理论上可以开,但是我因为没有这个需求就没有尝试,因为虽然可以,但是对闪存进行二进制读写很麻烦

2025-03-12 18:51

回复

请问如何删除tr069,水平不行,麻烦详细说明,谢谢哦

2025-03-13 04:21

回复

用你的浏览器的开发者工具,如截图所示,代码也给出来了